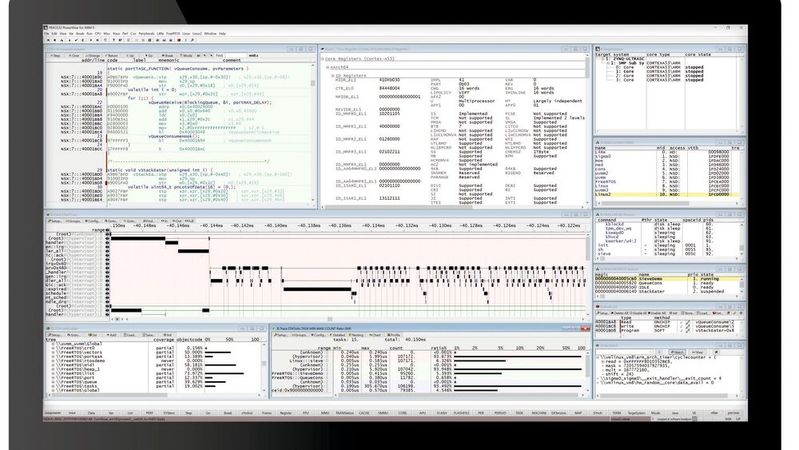

Systementwicklung Teil 2: SoCs für Debugging-Fähigkeiten entwickeln

Anbieter zum Thema

In Teil 1 wurde die Bedeutung von Debugging und Tracing bei der Entwicklung von SoCs diskutiert. In Teil 2 geht es um Sicherheitsaspekte, Off-Chip-Trace-Funktionen und die wichtigsten IP-Blöcke für eine leistungsstarke Debug-Infrastruktur.

Ein aus Debugger-Sicht optimal gestalteter Chip bedeutet für den Kunden weniger Aufwand, eine schnellere Markteinführung und vor allem geringere Entwicklungskosten sowie für den Chip-Hersteller einen höheren Absatz, denn jedes fehlgeschlagene Projekt führt zu reduzierten Stückzahlen. In Teil 1 dieses Artikels wurde die Bedeutung von Debugging und Tracing für Time-to-Market diskutiert und erste wichtige Überlegungen für Debug-freundliche SoC-Designs angestellt. An dieser Stelle knüpft Teil 2 mit weiteren Punkten an.

Überlegungen für Debug-freundliche SoCs

Security: Die Implementierung von Sicherheitsmechanismen auf einem SoC ist für die Hersteller von entscheidender Bedeutung. Der Hersteller muss sich Gedanken über Bedrohungen und verschiedene Benutzertypen machen, welche Domänen für Debugging offen und welche gesperrt sein sollten und ob es zwischen ihnen Wechselwirkungen gibt. Auch die Signale für Reset und Power Down müssen im SoC getrennt werden. Debugging-Mechanismen bieten tiefen Zugriff auf interne Hardwareressourcen, was potenziell ein Einfallstor für Angreifer darstellt. Entwickler müssen daher Debugging-Schnittstellen standardmäßig deaktivieren oder durch Authentifizierung absichern. Nur autorisierte Benutzer sollten über diese Schnittstellen auf das System zugreifen können.

Melden Sie sich an oder registrieren Sie sich und lesen Sie weiter

Um diesen Artikel vollständig lesen zu können, müssen Sie registriert sein. Die kostenlose Registrierung bietet Ihnen Zugang zu exklusiven Fachinformationen.

Sie haben bereits ein Konto? Hier einloggen

:quality(80)/p7i.vogel.de/wcms/3b/f6/3bf6d20f4b7b4f8397d65ce5d730bbba/0129150127v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/83/e4/83e4bef33a7caa0c3d4ea7c227735038/0129304375v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/61/37/6137e8c24d8d21cf0f9ade9f68301ec2/0129241958v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/3e/0c3e8696263f00df10533f5e9deda235/0129217950v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1e/c7/1ec7ea5fff39f2c2375d8ae3b209d249/0129219435v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/3e/bb/3ebbd9036aa2f87b510f09a23f11367d/0129174070v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/7e/ff/7eff64d05fb7695585e5b9478369b331/0129050662v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c9/5d/c95d6a9a8190075acabe50d5bd5a1ec2/0128238623v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c4/18/c41839acbebca922ff326e34a89d3623/0128000857v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/68/a4/68a44e6f285dd87fb2ac04ffa963c48a/0127031928v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b9/b7/b9b7c17986a35c75c6060a1d11a67d48/0126506818v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/2e/74/2e745f58591f06ee47733368d4e3caba/0129302603v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/6a/fe/6afe04af5cd8694ac0ad6ea7940bc914/0128455341v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/37/1d37e437dbb4e4072304eaea41671216/0129249168v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ed/ca/edca6610a65910196e3140f52c0911c8/0129206429v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f3/ef/f3ef21423e73f53cce207cc09b10f61e/0129259116v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/68/10/681022358d1d53049fbd9e6aedb7ba14/0129122212v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f7/ae/f7ae61951a81b43ff97103f5a78a30a0/0128891945v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ba/b9/bab973a214aade299197d9967c411d2a/0129211318v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/44/15/441540866f87c7d7a61d61e461a64bbd/0129243674v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/61/0b/610b5cfecead6ca1e17e841d99dbbca4/0129193785v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/88/e1/88e1a2124263b54c559902ea9fb63c3b/0129159232v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/10/7e/107e0538d0c142109ce530e8121b4bb9/0129318414v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b9/4f/b94fd87da5929167f448e5b65881d815/0129315344v1.jpeg)